به گزارش بیان – آسیب پذیری POODLE که امروز منتشر شده است، از یک ضعف در مبنای تئوری SSLv3 استفاده کرده است، نه یک مشکل پیاده سازی. به همین دلیل تنها راه برطرف کردن آن غیر فعال کردن کامل این پروتوکل میباشد.

اصل مبنای تئوری این آسیب پذیری توسط Serge Vaudenay در سال ۲۰۰۱ مطرح شده بود، اما او فکر میکرده است که امکان استفاده عملی از این آسیب پذیری وجود ندارد. هم اکنون یک روند عملی برای استفاده از این آسیب پذیری مطرح شده است. این روند عملی، اگر چه پیچیده، ولی قطعی است (احتمالی نیست) و فراهم کردن همهی شرایط آن اگر چه نیاز به تلاش بسیاری دارد (و نوشتن یک اسکریپت برای آن شاید سخت باشد) ولی کاملا شدنی است. با ترنجی همراه باشید تا از این مشکل امنیتی بیشتر مطلع شوید!

SSL چیست؟

SSL یک پروتکل رمزنگاری است که برای برقراری یک ارتباطات امن بین یک سرویس دهنده و یک سرویس گیرنده طراحی شده است. در اینترنت بسیاری از وب سایتها از این پروتکل و البته جایگزین آن یعنی پروتکل TLS برای دریافت دادههای حساس کاربر مانند، کلمه عبور، اطلاعات بانکی کاربر استفاده میکنند. استفاده از این پروتکلها تضمین دهندهی این است که یک نفوذگر نباید بتواند اطلاعات رمز شده را در طول مسیر رمزگشایی (تغییر و …) کند. SSL یک پروتکل قدیمی میباشد نسخهی سوم آن مربوط به ۱۵ سال پیش میباشد اما همچنان در مرورگرها از آن پشتیبانی میشود. بیشتر وبسایت ها از نسخههای TLS استفاده میکنند اما در صورت عدم پشتیبانی مرورگر کاربر از TLS سعی میکنند از نسخههای قدیمیتر، مانند SSLv3 برای برقراری ارتباط استفاده کنند.

آسیبپذیری چیست؟

چه کسی تحت تأثیر این آسیبپذیری قرار میگیرد؟

کاربران هر وبسایتی (سرویس دهنده) که از SSLv3 پشتیبانی کند (در تنظیمات وب سرور غیر فعال نکرده باشد)، آسیبپذیر میباشند. در واقع حتی اگر وب سایت از نسخههای TLS استفاده کند به دلیل قابلیت downgrade (بازگشت به نسخهی قبلی) آسیبپذیر میباشد زیرا نفوذگر داخل شبکه میتواند مرورگر کاربر را وادار کند تا از طریق SSLv3 اتصال برقرار کند.

کاربر چگونه تحت تأثیر این آسیبپذیری قرار میگیرد؟

نفوذگر (داخل شبکهی کاربر) با بهرهبرداری از این آسیبپذیری میتواند اطلاعات حساس کاربر مانند (کوکی که هویت کاربر است) را برباید و در نهایت وارد حساب کاربر شود.

راهحل پیشنهادی چیست؟

همانطور که نیمه شب گذشته از طریق اکانت توییتر بیان اعلام شد بهترین راه حل برای این آسیبپذیریی عدم استفاده از SSLv3 توسط سرویسدهنده (وب سرور) و سرویسگیرنده (کاربر) میباشد. البته اگر سرویس دهندهای تنها از SSLv3 استفاده کند، غیرفعال کردن آن در سمت کاربر (سرویس گیرنده) میتواند باعث عدم دسترسی به سرویسدهنده شود.

نحوه غیر فعال کردن SSL 3.0 در مرورگرهای مختلف در سیستم عامل ویندوز

مرورگر Internet Explorer

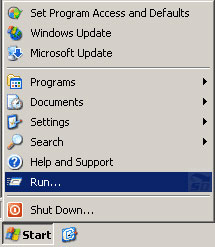

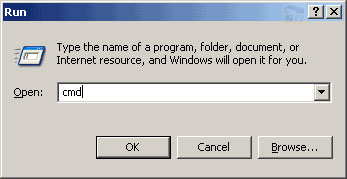

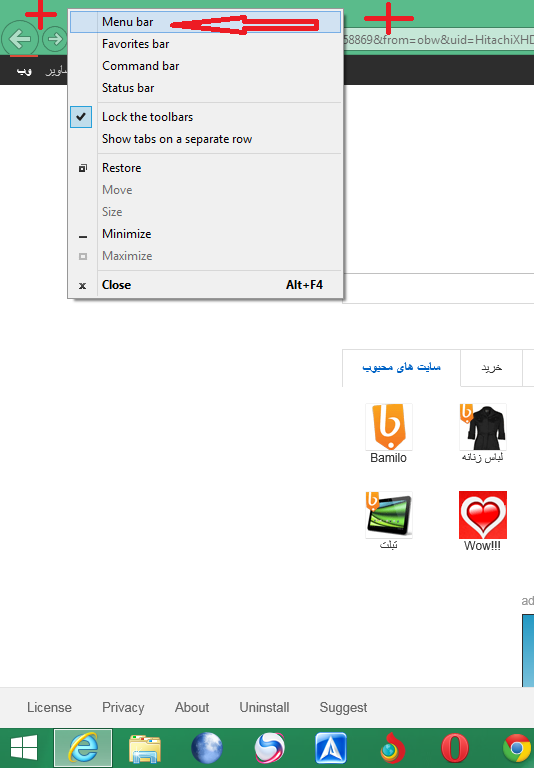

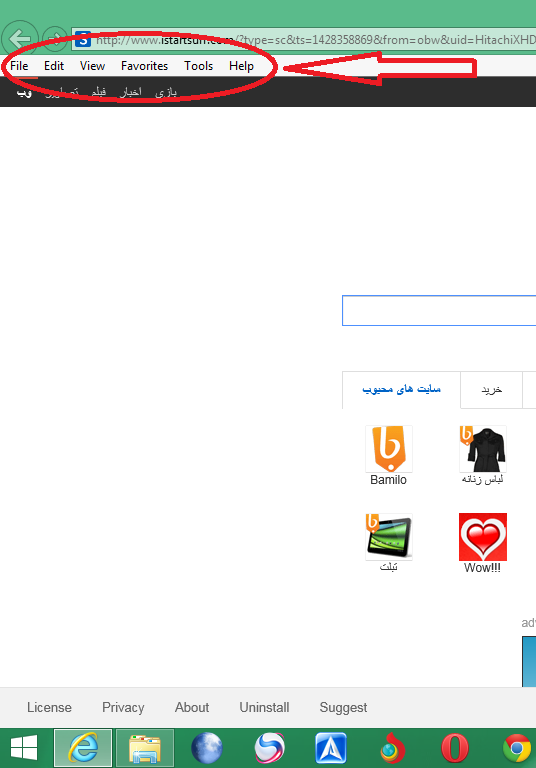

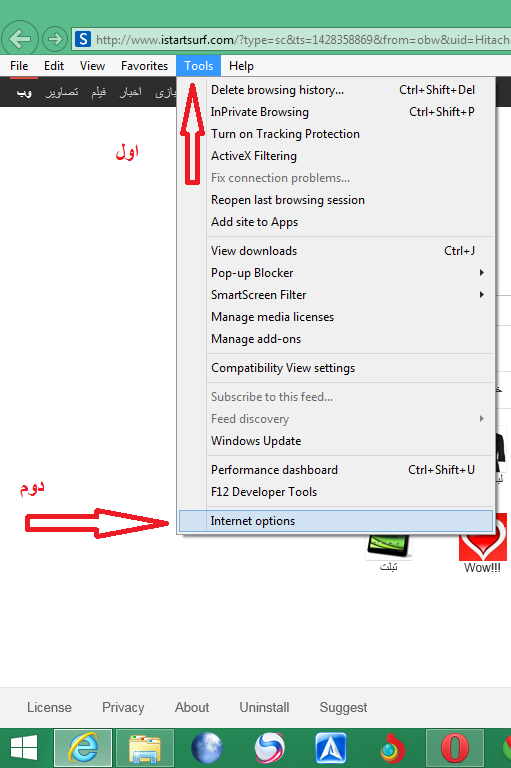

- از منوی Tools گزینه Internet Options را انتخاب کنید.

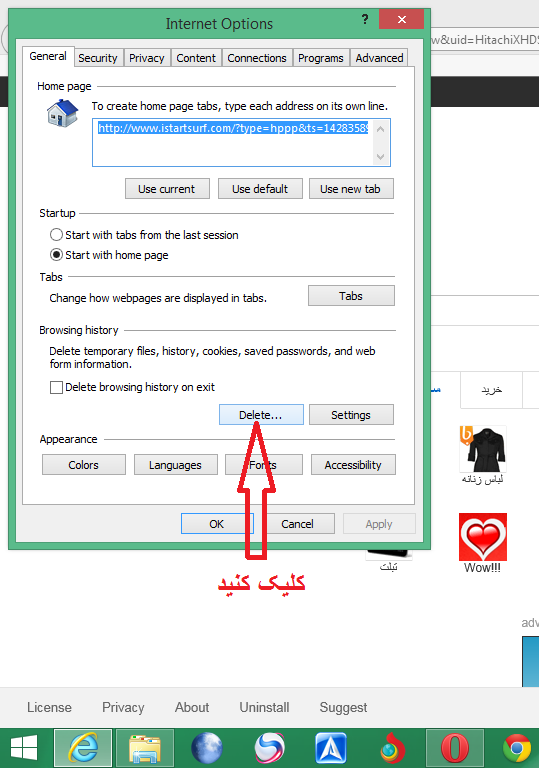

- صفحه Internet Options باز می شود.

- در این صفحه برگه Advanced را انتخاب کنید. (نام برگه ها به صورت افقی در بالای صفحه لیست شده است)

- در این برگه تعداد زیادی گزینه (چک باکس) وجود دارد که با کلیک بر روی هر کدام می توانید آن گزینه را تیک دار کنید یا تیک آن را بردارید. این گزینه ها در دسته های مختلفی دسته بندی شده اند.

- با اسکرول صفحه به سمت پایین به مجموعه گزینه هایی که در دسته Security قرار گرفته اند برسید.

- در این دسته، تیک مربوط به گزینه هایی که با عنوان Use SSL شروع شده اند را بردارید (اگر تیک دارند). معمولا دو گزینه Use SSL 2.0 و Use SSL 3.0 باید وجود داشته باشند.

- در همین دسته، گزینه هایی که با عنوان Use TLS شروع می شوند را تیک بزنید (اگر تیک ندارند). معمولا گزینه Use TLS 1.0 وجود دارد و ممکن است گزینه های Use TLS 1.1 و Use TLS 1.2 نیز وجود داشته باشند.

- در نهایت صفحه شما باید مشابه شکل زیر شده باشد (ممکن است بعضی از گزینه ها وجود نداشته باشند):

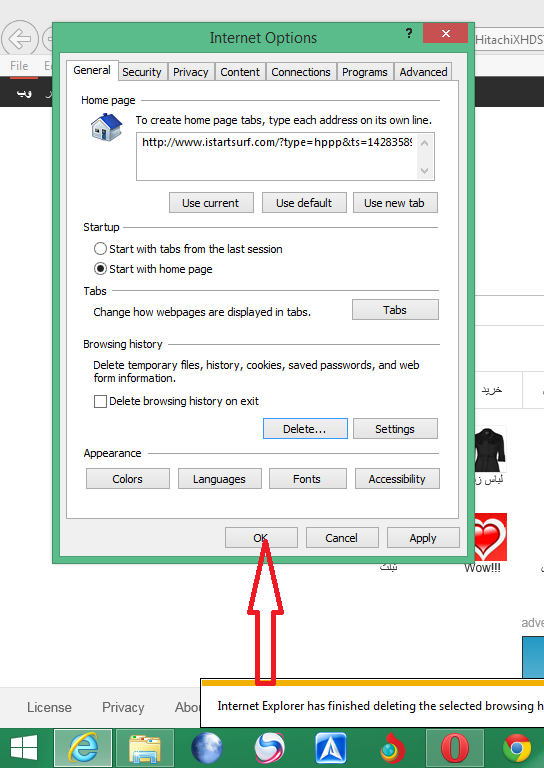

- دکمه Ok را بزنید تا تغییرات شما ذخیره شوند.

راه اول: استفاده از افزونه ارائه شده توسط موزیلا. توجه کنید که این راه فقط برای نسخه های 26 به بالای Firefox قابل استفاده است.

- توسط مرورگر خود به این آدرس بروید:

https://addons.mozilla.org/en-US/firefox/addon/ssl-version-control

- در این صفحه، دکمه Add to Firefox را کلیک کنید.

- از پنجره ای که باز می شود دکمه Allow را انتخاب کنید.

- پس از مدتی پنجره دیگری باز می شود. در این پنجره دکمه Install Now (که در پایین پنجره قرار گرفته است) را کلیک کنید.

- پس از مدتی پیغامی مبتنی بر نصب موفقیت آمیز افزونه به شما داده می شود.

- این افزونه به طور اتوماتیک همه کارها را انجام می دهد.

- عبارت about:config را در قسمت آدرس بار مرورگر خود تایپ کنید.

- در صفحه باز شده در قسمت جستجو عبارت tls را وارد کنید و دکمه Enter را بزنید.

- بر روی سطری که دارای عنوان security.tls.version.min می باشد “دبل کلیک” کنید.

- پنجره ای باز می شود که می توانید در آن مقدار وارد کنید.

- عدد 1 را وارد کنید و سپس دکمه Ok را بفشارید.

در حال حاضر در مرورگر Chrome تنها می توان از طریق گزینه های خط فرمان SSL را غیر فعال کرد. راه حل زیر فقط برای حالتی مناسب است که شما مرورگر خود را از طریق میانبر (shortcut) موجود بر روی دسکتاپ اجرا می کنید.

- بر روی میانبر Chrome بر روی دسکتاپ کلیک راست کنید و گزینه Properties را از منوی باز شده انتخاب کنید.

- در صفحه باز شده به فیلد Target را پیدا کنید و بر روی جعبه ورودی مقابل آن کلیک کنید.

- به انتهای مقدار وارد شده در این جعبه بروید که عبارت chrome.exe” می باشد.

- با گذاشتن یک فاصله (space) این عبارت را پس از عبارت بالا وارد کنید:

–ssl-version-min=tls1 - دکمه Ok را بزنید.

توجه داشته باشید که برای استفاده از راه حل بالا، از این پس تنها باید از طریق این میانبر مرورگر خود را اجرا کنید. به عنوان مثال اگر کروم را از طریق میانبری که در منوی Start شما قرار گرفته است اجرا کنید طبیعتا در آن حالت مرورگر شما امن نخواهد بود. البته می توانید این کار را برای سایر میانبرهای کروم نیز اجرا کنید.

باتشکر : ☪★..mohammad..☪★